Inmitten des Anstiegs von Cyberkrieg und Hacktivismus, der durch geopolitische Ereignisse angetrieben wird, hat eine Reihe von böswilligen Cyberangriffen Trends umgekehrt, so der 10. Threat Landscape Report, der von der Cybersecurity Agency der Europäischen Union veröffentlicht wurde (ENISA).

Mit über 10 Terabyte an Daten, die jeden Monat gestohlen werden, gilt Ransomware (Red.: eine Art von Malware, die droht, persönliche Daten eines Opfers preiszugeben oder den Zugriff darauf zu blockieren, bis ein Lösegeld gezahlt wird) immer noch als eine der größten Bedrohungen.

Der Bericht umfasst den Zeitraum von Juli 2021 bis Juli 2022

Die häufigste Methode von Cyber-Angriffen wird erkannt Phishingeines. Diese Liste enthält auch „verteilte Angriffe“ wie „Denial of Service“ (DDoS2). Geopolitische Ereignisse, insbesondere der Einmarsch Russlands in die Ukraine, dienten als Katalysator für die Entwicklung der Cybersphäre. Während wir weiterhin eine Zunahme der Anzahl von Bedrohungen beobachten, sehen wir auch das Aufkommen einer breiteren Palette von Methoden wie Zero-Day-Exploits (die von Hackern verwendet werden, um Systeme mit einer bisher nicht identifizierten Schwachstelle anzugreifen), KI -unterstützte Fehlinformationen und tiefe Fälschung (eine Person in einem vorhandenen Bild oder Video wird durch eine andere ersetzt). Infolgedessen sind mehr böswillige und groß angelegte Angriffe mit zerstörerischeren Folgen aufgetreten.

Juan LePasaar, Executive Director der Agentur, sagte: „Der aktuelle globale Kontext führt unweigerlich zu erheblichen Veränderungen im Umfang von Cybersicherheitsbedrohungen. Ein neues Paradigma wird durch eine Vielzahl von Bedrohungen geformt. Wir treten in eine Phase ein, in der wir das tun werden brauchen geeignete Strategien, um alle unsere kritischen Sektoren, unsere Industriepartner und damit alle Bürger zu schützen EU„.

Wichtigste Bedrohungsfaktoren und ihre Analyse

Staatlich geförderte Hacker, Cyberkriminalität, angeheuerte Hacker und Hacktivisten bleiben die wichtigsten Bedrohungsakteure. Basierend auf einer Analyse der Nähe von Cyber-Bedrohungen zur Europäischen Union (EU) bleibt die Anzahl der Vorfälle in der Kategorie NEAR während des Berichtszeitraums hoch. Diese Kategorie umfasst betroffene Netzwerke und Systeme innerhalb der EU. Es deckt auch Bevölkerungsgruppen ab, die innerhalb der Grenzen der Europäischen Union angegriffen wurden.

Die Aufschlüsselung der Bedrohungen nach Sektoren ist ein wichtiger Aspekt des Berichts, da sie zeigt, dass niemand unberührt blieb. Der Bericht zeigt, dass fast 50 % der Bedrohungen auf die folgenden Kategorien abzielen: öffentliche Verwaltung und Regierungen (24 %), Anbieter digitaler Dienste (13 %), die breite Öffentlichkeit (12 %). Die andere Hälfte verteilt sich auf alle anderen Wirtschaftszweige.

Hauptbedrohungen

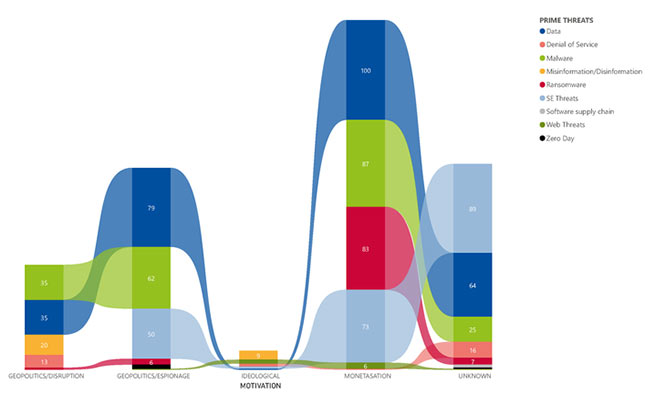

ENISA teilte die Bedrohungen in 8 Gruppen ein. Häufigkeit und Wirkung bestimmen, wie spürbar sie noch sind:

- Ransomware:

- 60 % der betroffenen Organisationen könnten Lösegeld verlangen.

- Malware:

- 66 Zero-Day-Offenlegungen im Jahr 2021.

- Soziale Entwicklung:

- Phishing ist nach wie vor eine beliebte Methode, aber wir sehen das Aufkommen neuer Phishing-Formen wie Spear-Phishing, Whaling, Smishing und Vishing.

- Bedrohungen für Daten:

- Der Anstieg ist proportional zur Gesamtmenge der produzierten Daten.

- Barrierefreiheitsbedrohungen:

- Der größte Denial-of-Service (DDoS)-Angriff wurde im Juli 2022 in Europa gestartet;

- Internet: Zerstörung der Infrastruktur, Arbeitsunterbrechungen und Umleitung des Internetverkehrs.

- Desinformation:

- Eskalierende Desinformation mit KI, Deepfakes und Desinformation als Service.

- Lieferketten-Targeting:

- Vorfälle durch Dritte machen im Jahr 2021 17 % der Angriffe aus, verglichen mit weniger als 1 % im Jahr 2020.

Kontextuelle Trends zeichnen sich ab. Zero-Day-Exploits3 ist eine neue Methode, mit der Angreifer ihre Ziele erreichen.

Nach Ausbruch des Krieges zwischen Russland und der Ukraine, a Neue Welle des Hacktivismus. DDoS-Angriffe werden immer größer und komplexer und zielen auf Mobilfunknetze und das Internet im Allgemeinen ab.

Desinformation mit Hilfe von KI und Deepfakes: Die Verbreitung von Bots kann leicht die Norm sowie die Interaktion in der Gemeinschaft stören, indem öffentliche Dienste mit gefälschten Inhalten und Kommentaren überflutet werden.

Digitale Wirkung

Die Wirkung ist in fünf Teile gegliedert. UNDOpfer von Angriffen sind in den folgenden Bereichen einem potenziellen Risiko ausgesetzt:Reputation, digital, finanziell, physisch und sozial. In den meisten Fällen bleiben die Folgen jedoch unbekannt, da die Opfer keine oder unvollständige Informationen liefern.

Die wichtigsten Bedrohungen basieren auf der Motivation

Ransomware ist ausschließlich durch finanziellen Gewinn motiviert. Die Motivation staatlich geförderter Gruppen kann geopolitisch getrieben sein. Ideologie kann auch die treibende Kraft hinter hacktivistischen Cyberoperationen sein.

Stimulierung und Ausbildung von Hackern durch Konfliktparteien

Vor dem Hintergrund der anhaltenden Kämpfe in der Ukraine führen Hacktivisten (Hacker-Aktivisten) ihren Krieg an der digitalen Front. Russische und belarussische öffentliche Dienste, Seiten staatlicher Medien, Bankensysteme und Systeme der Schlüsselinfrastrukturen der an Feindseligkeiten beteiligten Länder fielen den Angriffen zum Opfer. In Russland und Weißrussland werden solche Aktionen von Hackern mit Terrorismus und Verrat gleichgesetzt, aber in der Ukraine schließen Sie sich der IT-Armee an Anrufe Minister für digitale Transformation, der Anweisungen und Ziele für Cyberangriffe auf einem Telegrammkanal mit über 300.000 Abonnenten veröffentlicht. Der fast augenblickliche Übergang eines konventionellen Krieges zwischen den beiden Ländern in einen umfassenden Krieg, in dem „alles möglich ist“, war selbst für westliche Länder und noch mehr für Russland etwas unerwartet.

Einer der gefährlichsten Trends in diesem Krieg ist der massive Einsatz der Zivilbevölkerung für Hackerangriffe gegen den Feind – Russland. Aber das Problem liegt nicht einmal in den Angriffen selbst, sondern in der Tatsache, dass jetzt fast jeder mächtige Werkzeuge in die Hände bekommen kann, die sowohl von Fachleuten entwickelt wurden, die für die staatlichen Strukturen der Ukraine arbeiten, als auch von westlichen Verbündeten für Hackerangriffe an sie übertragen wurden. Die Autoren der Anweisungen bestehen darauf, dass jeder Schaden für Russland ein Vorteil für die Ukraine ist. Gleichzeitig sind die Teilnehmer davon überzeugt, dass sie bei dieser Aktivität keine moralischen und ethischen Einschränkungen haben sollten. Ob Kindergarten oder Krankenhausstromversorgung, denn es herrscht ein totaler Krieg, in dem ALLES erlaubt ist.

Für Europa und andere Länder der Welt ist die Entstehung einer so großen Gruppe von Hackern extrem gefährlichals Nicht jeder frischgebackene Hacker nutzen dieses Wissen, um gegen Russland zu kämpfen, und versuchen sofort, aus ihrer Sicht einfachere Ziele zu erreichen – Handelsunternehmen und Einzelpersonen in der Europäischen Union und den Vereinigten Staaten. Darüber hinaus schränken die Eigentümer von Websites und Telegram-Kanälen, auf denen sich Anleitungen und Tools zum Hacken befinden, deren Verwendung in keiner Weise ein.

In vielen Ländern ist die sog. Der kollektive Westen versteht noch nicht, wie gefährlich dieses Phänomen sein kann. Tatsächlich sind diese Ressourcen hinsichtlich ihrer Gefährlichkeit mit dem Schmuggel von schweren Waffen, spaltbaren Stoffen oder bakteriologischen Waffen vergleichbar. Die Welle von Phishing-Nachrichten, die dieses Jahr mit dem Übergang zu gefälschten Websites griechischer Banken und der Website des griechischen Steuersystems überschwemmt wurde, ist ein Beispiel dafür.

Ohne drastische Sicherheitsmaßnahmen kann die Internetstruktur des sog. Der digitale Staat der westlichen Länder könnte zerstört oder deaktiviert werden, was zu Chaos und enormen finanziellen Verlusten führen würde.

Ergebnis

Der ETL-Bericht bildet die Cyber-Bedrohungslandschaft ab, um Entscheidungsträgern – Politikern und Sicherheitsexperten – dabei zu helfen, Strategien zum Schutz von Bürgern, Organisationen und dem Cyberspace festzulegen. Diese Arbeit ist Teil des jährlichen Arbeitsprogramms der EU-Cybersicherheitsagentur zur Bereitstellung strategischer Informationen für Interessengruppen. Der Inhalt des Berichts wird aus offenen Quellen wie Medienartikeln, Expertenmeinungen, Geheimdienstberichten, Vorfallanalysen und Sicherheitsforschungsberichten sowie durch Interviews mit Mitgliedern der ENISA-Arbeitsgruppe Cyber Threat Landscapes (Arbeitsgruppe CTL ).

Die Analysen und Ansichten der ENISA zur Bedrohungslandschaft sollten branchen- und anbieterneutral sein. Informationen auf der Grundlage von OSINT (Open Source Information) und der Arbeit der ENISA zum Situationsbewusstsein trugen ebenfalls dazu bei, die im Bericht vorgestellte Analyse zu dokumentieren.

Weitere Informationen:

- ENISA 2022 Bedrohungslandschaft – Infografik

- ENISA Threat Landscape Report 2022

- ENISA Threat Landscape Report 2021

- Lieferkette der ENISA-Bedrohungslandschaft

- ENISA-Bedrohungslandschaft für Ransomware-Angriffe – Mai 2021 – Juni 2022

Bezug

eines. Phishing (englisches Phishing, von Angeln – Angeln, Angeln und Passwort – Passwort) – eine Art von Internetbetrug, deren Zweck es ist, Benutzeridentifikationsdaten zu erhalten. Dazu gehört der Diebstahl von Passwörtern, Kreditkartennummern, Bankkonten und anderen sensiblen Informationen. Phishing sind gefälschte E-Mail-Benachrichtigungen von Banken, Anbietern, Zahlungssystemen und anderen Organisationen, dass der Empfänger aus irgendeinem Grund dringend persönliche Daten übertragen/aktualisieren muss. Die Gründe können vielfältig sein. Dies kann Datenverlust, Systemausfall usw. sein.

2. DDoS (Angriff) (aus dem englischen Distributed Denial of Service – ein verteilter Denial-of-Service-Angriff) – ein Hackerangriff auf ein Computersystem, um es zum Ausfall zu bringen, dh die Schaffung solcher Bedingungen, unter denen gewissenhafte Benutzer des Systems nicht sein werden auf die bereitgestellten Systemressourcen (Server) zugreifen können oder dieser Zugriff erschwert wird. Auch der Ausfall des „feindlichen“ Systems kann ein Schritt in Richtung Systembeherrschung sein (wenn die Software im Notfall kritische Informationen preisgibt – zB Version, Teil des Programmcodes etc.). Aber häufiger ist es ein Maß für den wirtschaftlichen Druck: Der Verlust einer einfachen Dienstleistung, die Einnahmen generiert, Rechnungen des Anbieters und Maßnahmen zur Vermeidung des Angriffs treffen das Opfer erheblich. Derzeit sind DDoS-Angriffe am beliebtesten, da sie es Ihnen ermöglichen, fast jedes schlecht geschriebene System zum Scheitern zu bringen, ohne rechtlich signifikante Beweise zu hinterlassen.

3. Zero-Day-Exploit – ein Exploit, der geschrieben wurde, um eine Schwachstelle auszunutzen, von der der Entwickler noch nichts weiß (und dementsprechend gibt es keine Patches, die sie beheben). Ein Angreifer könnte diese Schwachstelle ausnutzen, wenn auf dem Computer des Opfers keine proaktiven Exploit-Schutztechnologien implementiert sind.

vier. Deepfake (deepfake, concatenation, Englisch deep learning – „deep learning“ und fake – „fake“) – eine auf künstlicher Intelligenz basierende Bildsynthesetechnik. Die Technik wird verwendet, um vorhandene Bilder und Videos mit den Originalen zu verbinden und zu überlagern. In den allermeisten Fällen werden Generative Adversarial Neural Networks (GANs) verwendet, um solche Videos zu erstellen. Ein Teil des Algorithmus lernt aus realen Fotos eines bestimmten Objekts und erstellt ein Bild, das buchstäblich mit dem zweiten Teil des Algorithmus „konkurriert“, bis er beginnt, eine Kopie mit dem Original zu verwechseln.

More Stories

Dreitägiges Wochenende am 28. Oktober: 5 tolle Ideen für einen Ausflug und Erholung im Freien

9 von 10 Fahrern riskieren ein Bußgeld von bis zu 700 Euro – was aus dem Auto entfernt werden sollte

Beerdigung des Opfers "Kassandra"